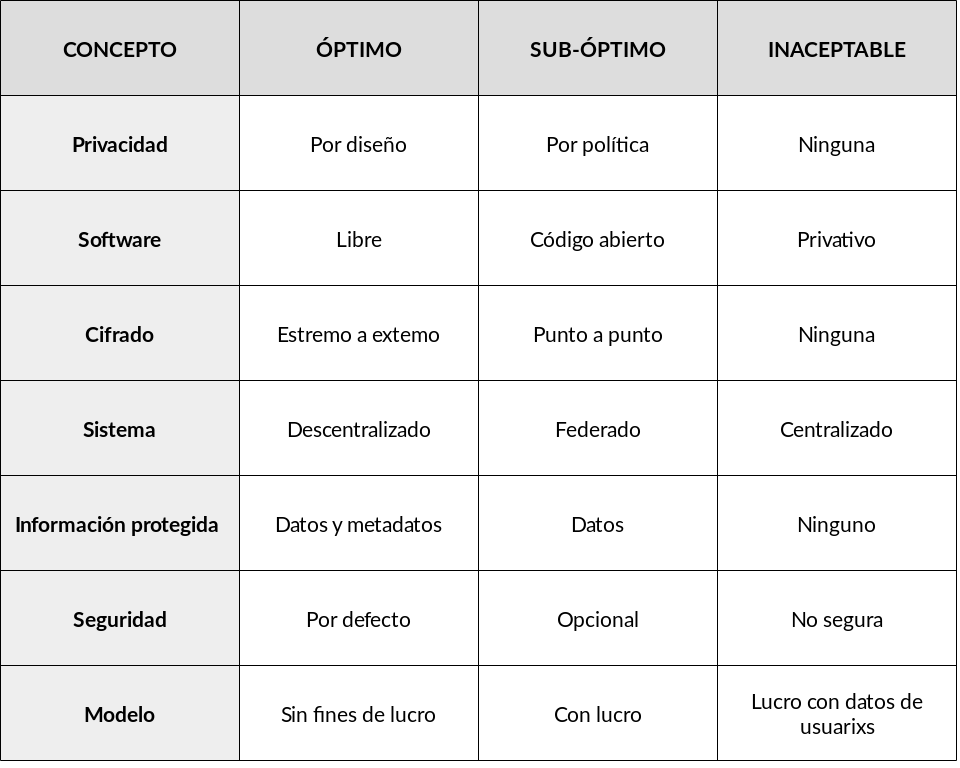

Los amigos de criptica.org comparten una serie de criterios para poder elegir el software y los servicios que utilizamos.

Cuántos debates hemos tenido en nuestras organizaciones sobre si tirarnos de lleno a la piscina de la libertad o vamos de a poco metiendo primero el dedo gordo del pie. Es una discusión por los principios y las estrategias. A veces podemos elegir, otras veces no. A veces tenemos los conocimiento para asumir las dificultades de ser coherentes en nuestras opciones. Otras no.

Por eso, desde la organización catalana Criptica nos ayudan en este camino, estableciendo una serie de opciones en situaciones óptimas o menos óptimas. Y dejando en claro cuál es el panorama inaceptable. Bueno, «inaceptable» es demasiado tajante, pero nos da una idea de los principios de debemos evitar. Pueden ver la presentación original aquí.

Traducimos al castellano cada uno de los criterios de Criptica:

Privacidad

- Por diseño: El propio diseño del programa hace que los datos no puedan acceder por proveedor (Tor).

- Por política: Los datos son accesibles por el proveedor, pero su política es no hacerlo, o borrarlas (OpenMailbox, Riseup, Posteo …).

Software

- Libre: se respetan las cuatro libertades de usar, copiar, modificar y distribuir.

- Código abierto: el código fuente del programa se público, revisable y auditable para todos.

- Privativo: El código fuente no es accesible y por tanto no se puede revisar (Google Chrome).

Cifrado

- Extremo a extremo: Los datos se cifran en la máquina del emisor y se descifran a la del receptor (Signal).

- Punto a punto: Los datos se cifran para viajar de una máquina a otra pero se descifran en puntos intermedios (Telegram web, e-mail).

- Niguno, en claro: los datos no se cifran en ningún momento y viajan «tal cual« (Whatsapp pre-2012).

Sistema

- Descentralizado (P2P): las maquinas son cliente y servidor a la vez, se comunican directamente (Retroshare, Ricochet).

- Federado: la comunicación depende de servidores intermediarios, pero no de un único proveedor (e-mail, Matrix, Jabber).

- Centralizado: la comunicació depende de servidores intermediarios y de un único proveedor (Signal, Whatsapp, Telegram).

Información protegida

- Dades i metadades: Terceres persones no poden accedir ni al contingut dels missatges ni a qui els envia o rep, ni quan (Ricochet).

- Dades: Terceres persones no poden accedir al contingut dels missatges, però sí a altra informació com: emissor, receptor, hores i freqüència dels missatges, graf social, etc (Mail xifrat amb GPG).

- Cap: Terceres persones poden accedir al contingut dels missatges i també a les metadades (e-mail).

Seguridad

- Datos y metadatos: terceras personas no pueden acceder ni al contenido de los mensajes ni a quien los envía o recibe, ni cuando (Ricochet).

- Datos: terceras personas no pueden acceder al contenido de los mensajes, pero sí a otra información como: emisor, receptor, horas y frecuencia de los mensajes, grafo social, etc.

- Ninguno: terceras personas pueden acceder al contenido de los mensajes y también en los metadatos (e-mail).